写真: Unsplash

WordPress4.7.0と4.7.1で見つかったREST APIの脆弱性を狙った攻撃が増えています。

アメリカのセキュリティ会社、Feeditによると、2月6日の時点で改ざんされたページ数は6万6000ページでしたが、2月9日には150万ページを超えたと報告しています。

20あまりのハッキング集団が攻撃を行っているとのことで、わずか数日で改ざん被害が拡大していることが分かります。

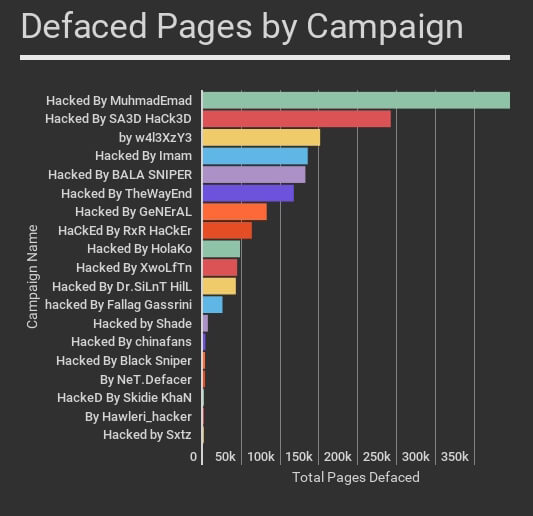

ハッキンググループごとの改ざんページ数

出典: A Feeding Frenzy to Deface WordPress Sites

実際には、Feeditが確認していない被害も数多くあると思われます。

今回の脆弱性はWordPress4.7.2で修正されているので、WordPressをアップグレードすれば、とりあえずは大丈夫です。

しかし、今後も同様の事態が発生する可能性はあります。

REST APIは攻撃を受けやすい部分です。この機能を利用していないならば、無効にしておくことで、リスクを抑えることができます。

REST APIはデフォルトで有効になっています。無効にするためには、以下のコードをfunctions.phpに追加します。

function my_limit_rest_init() {

// Remove the REST API endpoint.

remove_action( 'rest_api_init', 'create_initial_rest_routes', 99);

}

add_action( 'init', 'my_limit_rest_init', 9999 );

参考: WordPress4.7より追加されたREST API エンドポイントを無効にする | サイトスパイラル(Sitespiral) – 沖縄で ホームページ制作 / WordPressのことなら

プラグインによってはREST APIを使用していることもあるので、動作がおかしくなる場合は、確認してみましょう。

WordPressのセキュリティ強化については、こちらの記事も参考にしてください。